Instale Request Tracker 4 en Debian o Ubuntu

Instale Request Tracker 4 en Debian o Ubuntu

Los componentes principales utilizados para este tutorial:

# 1.1 Actualizaciones

Asegúrese de actualizar el sistema antes de empezar.

$ sudo apt-get update && sudo apt-get dist-upgrade

# 1.2 hosts file

Se recomienda una entrada de nombre de host (FQDN y corto), del equipo local, se establece en el archivo hosts . La entrada debería haber sido añadida durante la instalación, pero vamos a verificar.

$ nano / etc / hosts

127.0.0.1 localhost

ip del servidor dominio o nombre del servidor

161.196.140.41 rt.cantv.com.ve

# Las siguientes líneas son deseables para los hosts capaces de IPv6

:: 1 ip6-localhost ip6-loopback

fe00 :: 0 ip6-localnet

ff00 :: 0 ip6-mcastprefix

ff02 :: 1 ip6-allnodes

ff02 :: 2 ip6 todo enrutador

# 1.3 Network Time Protocol (NTP)

NTP es un protocolo utilizado para ayudar a sincronizar el reloj de su sistema Linux con una fuente de tiempo preciso. En mi configuración específica, tendré mi sincronización de servidor de seguimiento de solicitud con un controlador de dominio local de Active Directory (que tiene el papel FSMO de emulador de PDC ) en mi red privada. Necesitaremos instalar el paquete ntp y luego modificar el archivo de configuración ntp.conf . Tenga en cuenta que "comentar" los servidores de clúster virtual públicos * .ubuntu.pool.ntp.orgpredeterminados y la entrada de fallo de Ubuntu. Es posible que desee dejar activadas estas opciones si no tiene una fuente de tiempo específica con la que sincronizar.

Instale el paquete ntp .

# sudo apt-get install ntp

Edite el archivo de configuración NTP.

# sudo vi /etc/ntp.conf

...

# Especifique uno o más servidores NTP.

# Utilizar servidores del proyecto de agrupación NTP. Aprobado por la Junta Técnica de Ubuntu

# on 2011-02-08 (LP: # 104525). Vea http://www.pool.ntp.org/join.html para

# más información.

#server 0.ubuntu.pool.ntp.org

#server 1.ubuntu.pool.ntp.org

#server 2.ubuntu.pool.ntp.org

#server 3.ubuntu.pool.ntp.org

# Utiliza el servidor ntp de Ubuntu como un fallback.

#server ntp.ubuntu.com

# Utilizar el servidor NTP interno (AD / DC01)

servidor 192.168.116.11 iburst

...

Reinicie el demonio NTP para que los cambios surtan efecto.

# sudo service ntp restart * Detención del servidor NTP ntpd [Aceptar] * Inicio del servidor NTP ntpd [Aceptar]

Podemos verificar el estado de NTP ejecutando el siguiente comando:

$ ntpq -pn remote refid st t cuando el sondeo alcance retardo fluctuación offset ============================================================================== * 192.168.116.11 206.209.110.2 2 en 38 64 7 0.329 5.795 4.726

Para una sincronización correcta, los valores de retardo y desplazamiento deben ser distintos de cero y el valor de fluctuación debe ser menor de 100.

# 1.4 Firewall

Necesitaremos habilitar el firewall y agregar reglas para Secure Shell (SSH) , HTTP (Hypertext Transfer Protocol) y Protocolo de transferencia de hipertexto seguro (HTTPS).

Debian : El paquete ufw necesitará ser instalado ( apt-get install ufw ).

Habilite el firewall.

# sudo ufw enable Command puede interrumpir las conexiones ssh existentes. Proceder con la operación (y | n)? y Firewall está activo y habilitado en el inicio del sistema

Obtenga la configuración actual.

# sudo ufw status verbose Estado: Activo Registro: encendido (bajo) Predeterminado: negar (entrante), permitir (saliente) Nuevos perfiles: skip

Cree una regla para permitir SSH de entrada .

# sudo ufw permite 22 / tcp Regla añadida Regla añadida (v6)

Cree una regla para permitir HTTP de entrada .

# sudo ufw permite 80 / tcp Regla añadida Regla añadida (v6)

Cree una regla para permitir HTTPS de entrada .

# sudo ufw permite 443 / tcp Regla añadida Regla añadida (v6)

Comprobar que las reglas se han agregado correctamente.

# sudo ufw status numerado Estado: Activo A la acción de -- ------ ---- [1] 80 / tcp PERMITEN en cualquier lugar [2] 22 / tcp PERMITE EN Cualquier Lugar [3] 443 / tcp PERMITEN en cualquier lugar [4] 80 / tcp PERMITIR EN Anywhere (v6) [5] 22 / tcp PERMITIR EN Anywhere (v6) [6] 443 / tcp PERMITIR EN Anywhere (v6)

Un método detallado para enumerar todas las reglas con el objetivo de salto ACCEPT .

$ sudo iptables -S | grep -i '\ -j.accept' -Ufw-antes-entrada -i lo -j ACCEPT -Ufw-antes-entrada -m estado - estado RELACIONADO, ESTABLECIDO -j ACEPTAR -Ufw-antes-entrada -p icmp -m icmp --icmp-tipo 3 -j ACCEPT -A ufw-antes-entrada -p icmp -m icmp --icmp-tipo 4 -j ACCEPT -Ufw-antes-entrada -p icmp -m icmp --icmp-tipo 11 -j ACEPTAR -A ufw-antes-entrada -p icmp -m icmp --icmp-tipo 12 -j ACEPTAR -Ufw-antes-entrada -p icmp -m icmp --icmp-tipo 8 -j ACEPTAR -Ufw-antes-entrada -p udp -m udp --sport 67 --dporte 68 -j ACEPTAR -Ufw-before-input -d 224.0.0.251/32 -p udp -m udp --destino 5353 -j ACEPTAR -A ufw-before-input -d 239.255.255.250/32 -p udp -m udp --dport 1900 -j ACEPTAR -Ufw-antes-salida -o lo -j ACCEPT -Ufw-antes-salida -m estado -state RELACIONADO, ESTABLECIDO -j ACEPTAR -Ufw-skip-to-policy-output -j ACEPTAR -Ufw-pista-salida -p tcp -m estado -state NUEVO -j ACEPTAR -Ufw-pista-salida -p udp -m estado -state NUEVO -j ACEPTAR -Un entrada de usuario ufw -p tcp -m tcp --dport 22 -j ACEPTAR -Ufw-entrada de usuario -p tcp -m tcp --dport 80 -j ACEPTAR -Ufw-entrada de usuario -p tcp -m tcp --dport 443 -j ACEPTAR -Ufw-user-limit-accept -j ACCEPT

2. Base de datos

Nuestra solución utilizará Posgresql 9.4 para el almacén de datos RT. En la fecha de esta publicación, la versión 5.5.32 está disponible en el repositorio de paquetes predeterminado.

# 2.1 Postgresql 9.4

Instala Postgresql y componentes relacionados.

# aptitude install postgresql-9.4 libpq5 libpq-dev# 2.2 Configurar Postgresql 9.4

Colocar contraseña principal al usuario postgres dentro del sistema .

...

Cambiar la constraseña al usuario Postgres (a nivel de Sistema Operativo)

# sudo passwd postgres

Cambiar de usuario (Hacer un switch-user)

# su postgres

Iniciar linea de comandos de Postgres

# psql

Desde psql, cambiar la contraseña al usuario postgres (a nivel de motor de Base de Datos)

postgres=# ALTER USER postgres WITH PASSWORD 'nueva_contraseña';

Salir de psql

postgres=# \q

Volver al usuario inicial

$ su elinar01

Colocarlo como admin

# sudo su

...

Configuracion para permitir conexiones Remotas a Postgres 9.4 (pg_hba.conf)

# nano /etc/postgresql/9.4/main/pg_hba.conf

Debemos buscar el siguiente bloque de configuraciones y agregar lo que esta en negrita:

...

# Database administrative login by Unix domain socket

# MODIFICAR ESTA LINEA DE CONFIGURACION

#local all postgres peer

# MODIFICAR POR ESTA

local all postgres md5

# TYPE DATABASE USER ADDRESS METHOD

# "local" is for Unix domain socket connections only

local all all peer

# IPv4 local connections:

host all all 127.0.0.1/32 md5

# AGREGAR ESTA LINEA DE CONFIGURACION

#host all all servidor con acceso password

host all all 200.44.46.5/24 password

# IPv6 local connections:

host all all ::1/128 md5

...

Configuracion para permitir conexiones Remotas a Postgres 9.4 (postgresql.conf))

# nano /etc/postgresql/9.4/main/postgresql.conf

Configuracion para permitir conexiones Remotas a Postgres 9.4 (postgresql.conf).

# Database administrative login by Unix domain socket # MODIFICAR ESTA LINEA DE CONFIGURACION #listen_addresses = 'localhost' # what IP address(es) to listen on; # MODIFICAR POR ESTA listen_addresses = '*' # what IP address(es) to listen on; ...Reinicie Postgres 9.4.

# /etc/init.d/postgresql restart [ ok ] Restarting PostgreSQL 9.4 database server: mainVerificar puerto de Postgres 9.4

# nmap localhost Starting Nmap 6.47 ( http://nmap.org ) at 2017-09-30 14:59 -04 Nmap scan report for localhost (127.0.0.1) Host is up (0.000011s latency). Other addresses for localhost (not scanned): 127.0.0.1 Not shown: 995 closed ports PORT STATE SERVICE 22/tcp open ssh 25/tcp open smtp 80/tcp open http 3306/tcp open mysql 5432/tcp open postgresql Nmap done: 1 IP address (1 host up) scanned in 2.64 seconds ...3. Servidor Web

Vamos a utilizar el probado y verdadero servidor HTTP Apache como el componente del servidor web para nuestra solución.

# 3.1 Descargar e instalar

Descargue e instale apache2 y otros paquetes de dependencia de RT.

Debian : Sustituya elpaquete libgd-dev por el paquete libgd2-xpm-dev .

# aptitude install apache2 libapache2-mod-fcgid libssl-dev libyaml-perl libgd-dev libgd-gd2-perl libgraphviz-perl libwww-perl libcss-squish-perl libmodule-versions-report-perl libcatalyst-plugin-log-dispatch-perl libregexp-common-perl libuniversal-require-perl libtext-wrapper-perl libtext-password-pronounceable-perl libtime-modules-perl liblist-moreutils-perl libscalar-util-numeric-perl libdatetime-locale-perl libtext-template-perl libhtml-scrubber-perl libcache-simple-timedexpiry-perl liblocale-maketext-lexicon-perl libdigest-whirlpool-perl libregexp-common-net-cidr-perl libtext-quoted-perl libmime-tools-perl libdevel-globaldestruction-perl liblocale-maketext-lexicon-perl libregexp-common-net-cidr-perl libdbix-searchbuilder-perl libdevel-stacktrace-perl libhtml-rewriteattributes-perl libgnupg-interface-perl libperlio-eol-perl libdata-ical-perl libtext-wikiformat-perl libhtml-mason-perl libapache-session-browseable-perl libcgi-psgi-perl libhtml-mason-psgihandler-perl libcgi-emulate-psgi-perl libconvert-color-perl liblocale-maketext-fuzzy-perl libhtml-quoted-perl libdatetime-perl libnet-cidr-perl libregexp-ipv6-perl libregexp-common-email-address-perl libipc-run3-perl libxml-rss-perl libconfig-json-perl starlet libgd-text-perl libgd-graph-perl apache2 libapache2-mod-fcgid mariadb-server-10.0 mariadb-client-10.0 libssl-dev libexpat1-dev mariadb-server apache2 libapache2-mod-fastcgi liblwp-protocol-https-perl libcrypt-ssleay-perl libxml-rss-perl libperlio-eol-perl libfile-which-perl libgnupg-interface-perl libconvert-color-perl libfcgi-procmanager-perl libfcgi-perl libmime-types-perl libcss-squish-perl libnet-cidr-perl libmodule-refresh-perl libdata-guid-perl libjson-perl libemail-address-list-perl libplack-perl libencode-perl libdata-ical-perl libdevel-globaldestruction-perl libtext-password-pronounceable-perl libhtml-formattext-withlinks-perl libtext-wrapper-perl libregexp-ipv6-perl libcrypt-x509-perl libstring-shellquote-perl libdatetime-format-natural-perl libcrypt-eksblowfish-perl libdate-manip-perl liblocale-maketext-fuzzy-perl libhtml-formattext-withlinks-andtables-perl libtext-template-perl libhtml-scrubber-perl libencode-perl libdbix-searchbuilder-perl liblocale-maketext-lexicon-perl libtext-wikiformat-perl liblog-dispatch-perl libapache-session-perl libtree-simple-perl librole-basic-perl libipc-run3-perl libcgi-psgi-perl libhtml-mason-perl libhtml-quoted-perl libuniversal-require-perl libregexp-common-net-cidr-perl libhtml-mason-psgihandler-perl libregexp-common-perl libmodule-versions-report-perl libhtml-quoted-perl libdate-extract-perl libsymbol-global-name-perl libtext-quoted-perl libgd-graph-perl libgd-text-perl libnet-ldap-perl libnet-ldap-server-perl graphviz libgraphviz-perl libscope-upper-perl libipc-run-perl libdata-pageset-perl libjavascript-minifier-xs-perl libencode-perl libhtml-rewriteattributes-perl libcss-minifier-xs-perl

4. Request Tracker (RT)

Ahora estamos en la etapa del proceso para obtener Request Tracker instalado con una configuración de base.

# 4.1 Usuarios y grupo

Cree el usuario y grupo delsistema rt .

# sudo adduser --sistema --grupo rt Adición del usuario del sistema `rt '(UID 108) ... Agregar nuevo grupo `rt '(GID 116) ... Agregar nuevo usuario `rt '(UID 108) con el grupo` rt' ... Creación del directorio home `/ home / rt '...

Agregue el usuario de www-data (Apache) al grupo rt .

# sudo usermod -aG rt www-data

# 4.2 Entorno de compilación RT de la etapa

Descargue el último tarball comprimido RT 4.4.2, descomprima y navegue en el directorio.

# cd # wget https://download.bestpractical.com/pub/rt/release/rt-4.4.2.tar.gz # tar xf rt-4.4.2.tar.gz -C / var/www/html # cd /var/www/html/rt-4.4.2

# 4.3 RT Configurar script

Vamos a ejecutar el script de configuración con un número de opciones predeterminadas y explícitas. Dado que no lo hemos definido de otra manera, la ubicación de la ruta de instalación será / opt / rt4 .

# ./configure --with-web-user = www-data --with-web-group = www-data --enable-graphviz --enable-gd

# 4.4 Perl CPAN.pm

La instalación de RT requiere entrar en el shell Perl CPAN.pm antes de ejecutar el verificador de dependencia de RT. Dentro del shell, estableceremos la configuración para automatizar la mayoría de las instalaciones del módulo.

# sudo cpan CPAN.pm requiere configuración, pero la mayoría se puede hacer automáticamente. Si responde 'no' a continuación, ingresará un diálogo interactivo para cada opción de configuración. ¿Desea configurar lo más posible automáticamente? [sí] <entrar> ... ¿Quieres que elija automáticamente un espejo de CPAN sitios para usted? (Esto significa conectarse a Internet) [sí] <entrar> ... cpan [1]> o conf prerequisites_policy seguir cpan [2]> o conf build_requires_install_policy sí cpan [3]> o conf commit cpan [4]> q

# 4.5 RT Perl dependencias

Para las pocas veces que se le puede pedir una instalación, seleccione la opción predeterminada. Iterar la marca fixdeps comando hasta llegar a la instrucción de salida se han encontrado todas las dependencias. Puede tomar más de una sola pasada para obtener e instalar correctamente todos los módulos.

# sudo make testdeps

Intalar Dependencias Faltantes

http://www.cpan.org/authors/id/M/MA/MANU/Net-IP-1.26.tar.gz http://www.cpan.org/authors/id/R/RU/RUZ/Business-Hours-0.12.tar.gz http://www.cpan.org/authors/id/D/DA/DANKOGAI/Encode-2.92.tar.gz http://www.cpan.org/authors/id/C/CH/CHUNZI/Data-Page-Pageset-1.02.tar.gz http://www.cpan.org/authors/id/D/DA/DALEEVANS/HTML-FormatText-WithLinks-AndTables-0.07.tar.gz http://www.cpan.org/authors/id/A/AB/ABH/Mozilla-CA-20160104.tar.gz http://www.cpan.org/authors/id/S/SW/SWMCD/Set-IntSpan-1.19.tar.gz http://www.cpan.org/authors/id/T/TU/TURNSTEP/DBD-Pg-3.6.2.tar.gz ...Copiar archivo al directorio de instalacion /var/www/html/rt-4.4.1/

cp nombres archivos /var/www/html/rt-4.4.1/

descomprimir paquete descargados e instalarlos

tar xzvf nombre del archivo

cd nombre del archivo

perl Makefile.PL

make

make test

make install

# 4.6 Instalar RT 4.4.2 e inicializar la base de datos de RT Forma 1

Después de haber verificado las dependencias de Perl para RT se han cumplido, podemos iniciar la instalación.

# sudo make install ... Felicitaciones. RT ya está instalado. Ahora debe configurar RT editando /opt/rt4/etc/RT_SiteConfig.pm. (Definitivamente necesitará establecer la contraseña de la base de datos de RT en /opt/rt4/etc/RT_SiteConfig.pm antes de continuar. No hacerlo podría ser muy peligrosa. Tenga en cuenta que no tiene que agregar manualmente un base de datos o configurar una base de datos para RT. Estas acciones serán cuidado en el siguiente paso.) Después de eso, necesita inicializar la base de datos de RT ejecutando 'hacer inicializar-base de datos'

Ahora vamos a ejecutar el siguiente comando para crear la base de datos RT y el usuario. Introduzca la contraseña de root de Postgresql cuando se le solicite.

# sudo make initialize-database / usr / bin / perl -I / opt / rt4 / local / lib -I / opt / rt4 / lib sbin / rt-configuración-base de datos --action init --prompt-for-dba-password Con el fin de crear o actualizar su base de datos RT, este script tiene que conectarse a su instancia mysql en localhost (puerto '') como root Especifique la contraseña de la base de datos del usuario a continuación. Si el usuario no tiene una base de datos contraseña, simplemente presione regresar. Contraseña: <Tu_PostgreSQL_root_password> Trabajando con: Tipo: pgsql Anfitrión: localhost Puerto: Nombre: rt4 Usuario: rt_user DBA: raíz Ahora crear una base de datos mysql rt4 para RT. Hecho. Ahora rellena el esquema de la base de datos. Hecho. Ahora insertando las ACL de la base de datos. Conceder acceso a rt_user @ 'localhost' en rt4. Hecho. Ahora insertar objetos del sistema central de RT. Hecho. Ahora insertando datos. Hecho inserción de datos. Hecho.

# 4.6.2 Instalar RT 4.4.2 e inicializar la base de datos de RT Forma 2

Después de haber verificado las dependencias de Perl para RT se han cumplido, podemos iniciar la instalación.

# sudo make install ... Felicitaciones. RT ya está instalado. Ahora debe configurar RT editando /opt/rt4/etc/RT_SiteConfig.pm. (Definitivamente necesitará establecer la contraseña de la base de datos de RT en /opt/rt4/etc/RT_SiteConfig.pm antes de continuar. No hacerlo podría ser muy peligrosa. Tenga en cuenta que no tiene que agregar manualmente un base de datos o configurar una base de datos para RT. Estas acciones serán cuidado en el siguiente paso.) Después de eso, necesita inicializar la base de datos de RT ejecutando 'hacer inicializar-base de datos'

Ahora vamos a ejecutar el siguiente comando para crear la base de datos RT y el usuario. Introduzca la contraseña de root de Postgresql cuando se le solicite via web de forma visual.

# sudo /opt/rt4/sbin/rt-server --port 8080.

# 4.7 Configurar Apache para RTEstablecer HTTP a HTTPS redireccionar todas las solicitudes HTTP entrantes.

Cree el archivo de configuración del sitio rt .

Debian : El archivo default-ssl.conf se denomina default-ssl y también elimina la extensión .conf del nombre de archivo rt.conf (por ejemplo, rt.conf -> rt).

# sudo cp /etc/apache2/sites-available/default-ssl.conf /etc/apache2/sites-available/rt.conf

Edite el archivo de configuración del sitio rt .

Debian : Tenga en cuenta el contenedor Location en lo que respecta a las diferencias de versión de Apache. Modifíquelo en consecuencia.

# sudo vi /etc/apache2/sites-available/rt.conf

<VirtualHost *:80> ServerAdmin webmaster@localhost ServerName 161.196.140.41:80 AddDefaultCharset UTF-8 DocumentRoot /opt/rt4/share/html Alias /NoAuth/images/ /opt/rt4/share/html/NoAuth/images/ ScriptAlias / /opt/rt4/sbin/rt-server.fcgi/ ScriptAlias /cgi-bin/ /usr/lib/cgi-bin/ <Directory "/usr/lib/cgi-bin"> AllowOverride None Options +ExecCGI -MultiViews +SymLinksIfOwnerMatch Order allow,deny Allow from all </Directory> <Location /> Require all granted Options +ExecCGI AddHandler fcgid-script fcgi </Location> LogLevel info ErrorLog ${APACHE_LOG_DIR}/error.log CustomLog ${APACHE_LOG_DIR}/access.log combined </VirtualHost>

Habilite los módulos ssl y fcgid . Tenga en cuenta que el módulo fcgid ya está habilitado.

# sudo a2enmod ssl fcgid Considerando la dependencia setenvif para ssl: Módulo setenvif ya habilitado Considerando mime de dependencia para ssl: Mime del módulo ya habilitado Teniendo en cuenta la dependencia socache_shmcb para ssl: Activando el módulo socache_shmcb. Activación del módulo ssl. Consulte /usr/share/doc/apache2/README.Debian.gz sobre cómo configurar SSL y crear certificados autofirmados. Módulo fcgid ya habilitado Para activar la nueva configuración, debe ejecutar: servicio apache2 restart

Habilitar el sitio rt .

# sudo a2ensite rt.conf Enabling site rt. To activate the new configuration, you need to run: service apache2 reload

Verifique la configuración de Apache.

# sudo apachectl configtest Sintaxis OK

Reinicie Apache.

# sudo service apache2 restart * Reiniciar el servidor web apache2 [OK]

# 4.8 RT_SiteConfig.pm archivo

Request Tracker es muy personalizable , pero la siguiente configuración de base de configuración debe empezar.

# sudo vi /opt/rt4/etc/RT_SiteConfig.pm

...

# Debe reiniciar su servidor web después de realizar cambios en este archivo.

Set ($ rtname, 'example.com');

Set ($ Organization, 'corp.example.com');

Set ($ Timezone, 'US / Pacific');

Set ($ WebDomain, 'rt.corp.example.com');

Set ($ WebPort, 443);

Set ($ WebPath, '');

# Debe instalar Plugins por su cuenta, esto es solo un ejemplo

...

Reinicie Apache.

$ sudo service apache2 restart * Reiniciar el servidor web apache2 [OK]

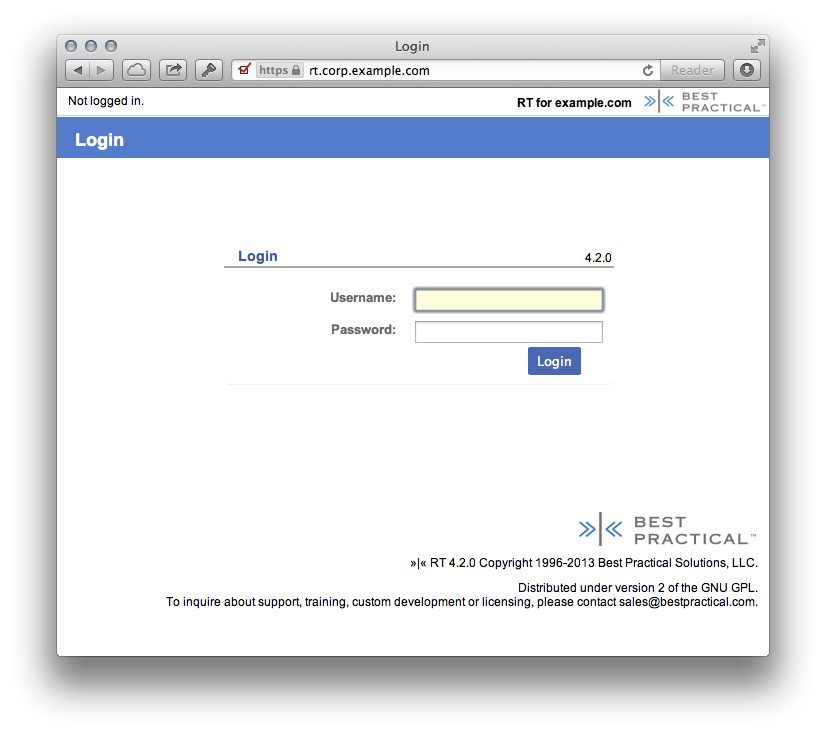

# 4.9 Momento de la verdad

Abra un navegador web e ingrese http://rt.corp.example.com (o https://rt.corp.example.com ) en el campo de dirección web y luego presione la tecla enter para establecer una conexión segura al servidor RT. Si todo se ha instalado y configurado correctamente, se le debe presentar la página RT Login.

Las credenciales administrativas predeterminadas son:

- Nombre de usuario: root

- Contraseña: contraseña

En este punto, deberíamos tener un servidor RT básico en funcionamiento, pero todavía necesitamos realizar algunas tareas posteriores a la instalación adicionales para Request Tracker.

# 5.1 Configurar archivo RT_SiteConfig.pm .

$ sudo vi /opt/rt4/etc/RT_SiteConfig.pm

...

Set( $CommentAddress, 'SeguridadRt@cantv.com.ve' );

Set( $CorrespondAddress, 'SeguridadRt@cantv.com.ve' );

Set( $DatabaseHost, 'localhost' );

Set( $DatabaseName, 'rt4' );

Set( $DatabasePassword, 'password de la base de datos' );

Set( $DatabasePort, '5432' );

Set( $DatabaseType, 'Pg' );

Set( $DatabaseUser, 'rt_user' );

Set( $Organization, 'Seguridad' );

Set( $OwnerEmail, 'SeguridadRt@cantv.com.ve' );

Set( $SendmailPath, '/usr/sbin/sendmail' );

Set( $WebDomain, 'ip del servidor' );

Set( $WebPort, '80' );

Set( $rtname, 'Seguridad' );

1;...

# 5.2 mod_fcgid

Según la documentación de RT :

ADVERTENCIA : Antes de mod_fcgid 2.3.6, el tamaño máximo de la solicitud era de 1 GB. A partir de 2.3.6, ahora es 128Kb. Es poco probable que sea lo suficientemente grande para cualquier instalación de RT que maneje los archivos adjuntos.

$ sudo vi /etc/apache2/mods-available/fcgid.conf

<IfModule mod_fcgid.c> FcgidConnectTimeout 20 # Request Tracker FcgidMaxRequestLen 1073741824 <IfModule mod_mime.c> AddHandler fcgid-script .fcgi </ IfModule> </ IfModule>Reinicie Apache.

# sudo service apache2 restart * Reiniciar el servidor web apache2 [OK]Instalar Fetchmail y Procmail.

# aptitude install postfix fetchmail procmailConfiguracion postfix

Colocar la siguiente configuracion del Postfix: /etc/postfix/main.cf

# nano service apache2 restart

smtpd_relay_restrictions = permit_mynetworks permit_sasl_authenticated defer_unauth_destination

myhostname = nombre del servidor.cantv.com.ve

alias_maps = hash:/etc/aliases

alias_database = hash:/etc/aliases

#myorigin = /etc/mailname

mydestination =

#mydestination = smtpcorp.cantv.com.ve, nombre del servidor.cantv.com.ve, localdomain, localhost, localhost.localdomain, localhost

relayhost = smtpcorp.cantv.com.ve

mynetworks = 127.0.0.0/8 [::ffff:127.0.0.0]/104 [::1]/128

mailbox_command = procmail -a "$EXTENSION"

mailbox_size_limit = 0

recipient_delimiter = +

inet_interfaces = all

inet_protocols = ipv4

se reiniciar el postfix para que tome el cambio

# sudo /etc/init.d/postfix restartSe procede a configurar rt para la recepcion y envio de correo y se crear los dos archivos de envio y recepcion de correos en el directorio /opt/rt4/etc/

vi /opt/rt4/etc/fetchmailrc

set logfile "/var/log/rt4/fetchmail.log"

poll imap4corp.cantv.com.ve proto IMAP user "nombres de cuenta de correo" pass "password" is user nokeep

mda "procmail /opt/rt4/etc/procmailrc"

Se procede a configurar rt para la recepcion y envio de correo y se

crear los dos archivos de envio y recepcion de correos en el directorio /opt/rt4/etc/vi /opt/rt4/etc/fetchmailrcset logfile "/var/log/rt4/fetchmail.log"

vi /opt/rt4/etc/procmailrc

LOGFILE=/var/log/rt4/procmail.log

VERBOSE=yes

:0

* ^To.*nombrecorreo@cantv.com.ve

| /opt/rt4/bin/rt-mailgate --debug --action correspond --queue nombre de la cola rt --url http://ip del servidor

Se les da el permiso a los archivos 700: fetchmailrc y procmailrc# chmod -R 700 fetchmailrc procmailrc

Se procede a crear el directorio y archivos de logs

# mkdir /var/log/rt4

# touch /var/log/rt4/procmail.log fetchmail.log

Se les da el permiso a los archivos 700: fetchmailrc y procmailrc

# chmod -R 700 fetchmailrc procmailrc

se crea la tarea en el crontab# su - rt

# crontab -e

colocar tarea de tiempo de recepcion

*/3 * * * * fetchmail -f /opt/rt4/etc/fetchmailrc

para verificar que se este ejecutando las tareas# tail -f /var/log/rt4/fetchmail.log

# tail -f /var/log/rt4/procmail.log

Comentarios

Publicar un comentario